A evolução tecnológica a que assistimos nos últimos anos tem potenciado alterações ao mundo como o conhecemos. O desenvolvimento da inteligência artificial é um exemplo muito concreto da forma como a tecnologia está a mudar paradigmas, dentro e fora do setor tecnológico. Uma das áreas que beneficiará largamente com esta evolução é a da cibersegurança, tanto na componente defensiva como na ofensiva.

Mas este crescimento levanta dúvidas junto dos profissionais de segurança. Será esta evolução benéfica, capaz de tornar as organizações mais seguras? Ou estamos perante um cenário que potenciará o crescimento do número de ataques e de atores maliciosos?

Para que consigamos tirar ilações sobre este assunto é necessário que nos foquemos em três grandes áreas, onde a inteligência artificial poderá ter um efeito devastador para as empresas, no que toca à segurança ofensiva levada a cabo pelas red team. A saber:

- Engenharia social, com foco em deepfakes, phishing e voice cloning;

- Pentesting, com recurso a inteligência artificial e machine learning;

- Criação de malwares.

Analisemos então de que modo é que os ataques se estão a complexificar com o recurso a ferramentas de inteligência artificial.

Engenharia Social

De uma forma simplificada, a engenharia social consiste na arte de persuadir o outro, levando-o a partilhar informações privadas, acessos ou valores, através da exploração de erros humanos. Os ataques de engenharia social têm por base as relações interpessoais e as reações emocionais dos seus alvos. Exponenciando esta manipulação com recurso a inteligência artificial conseguimos facilmente perceber o efeito nefasto que estas técnicas podem ter.

Deepfakes

A constante evolução da inteligência artificial está a permitir que os deepfakes – ou vídeos falsos – sejam cada vez mais realistas, levando a que seja cada vez mais difícil para os utilizadores distinguir um vídeo verdadeiro de um criado com recursos a ferramentas tecnológicas.

É precisamente esta dificuldade que atores maliciosos podem aproveitar para conseguirem comprometer organizações, fazendo-se passar por qualquer pessoa dentro das empresas.

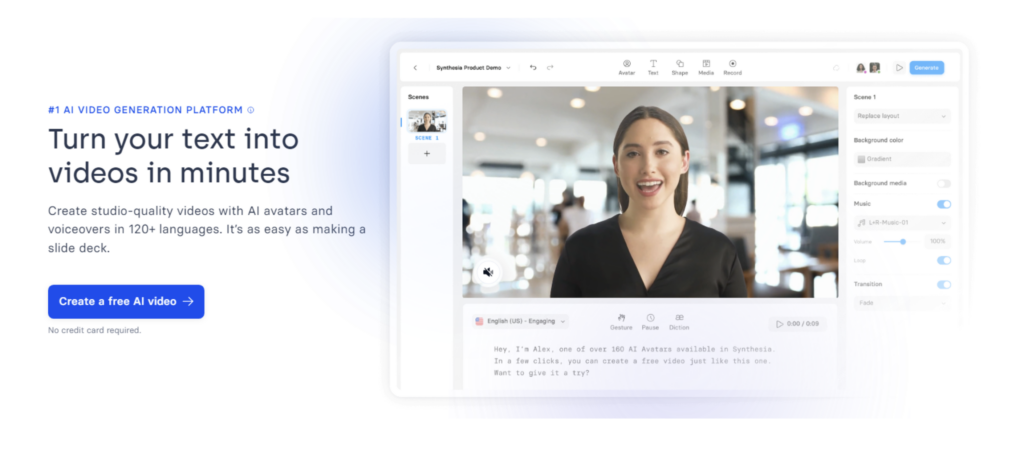

É assustador o potencial que ferramentas como o synthesia.io têm para a criação deste tipo de vídeos de uma forma rápida, sobretudo se considerarmos que estão disponíveis online e ao alcance de qualquer pessoa.

Voice cloning

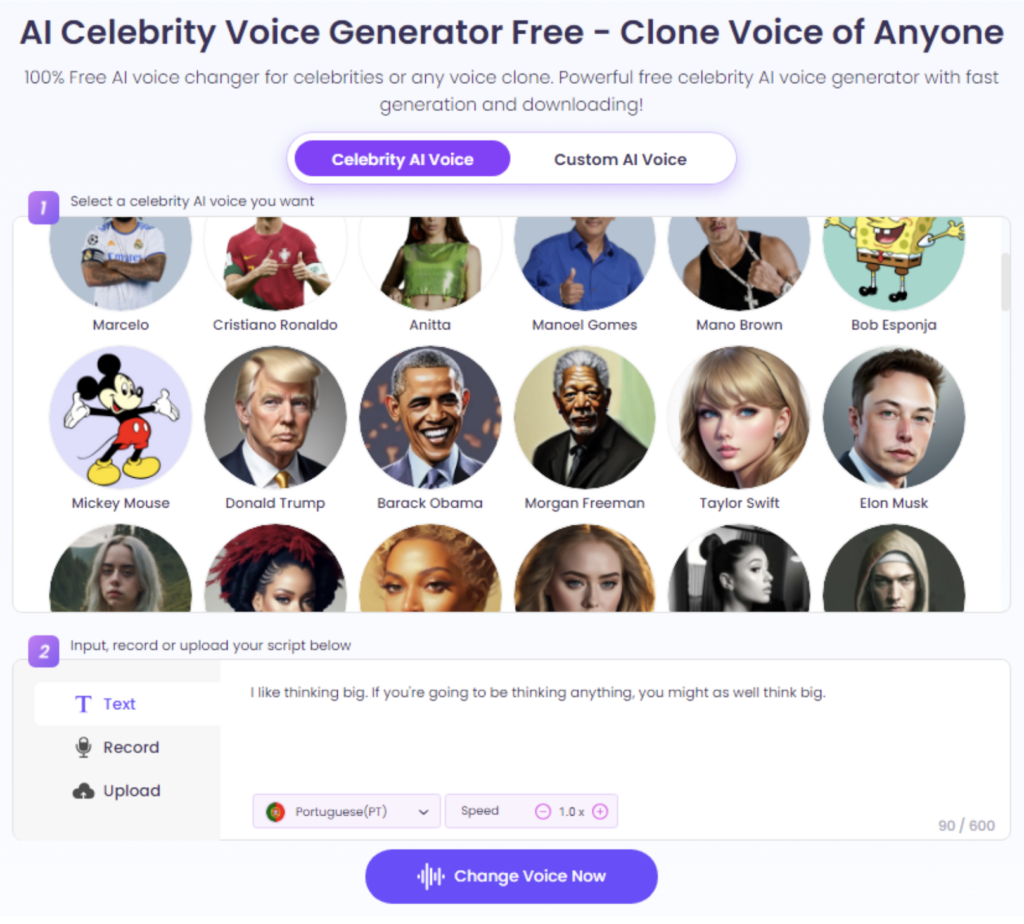

Ainda na mesma linha de raciocínio dos deepfakes, a inteligência artificial veio democratizar a clonagem de voz. A facilidade de acesso a ferramentas como o Vidnoz, que permite utilizar a voz de qualquer pessoa, vai levar a que os ataques de vishing sejam exponenciados, tornando a sua deteção e prevenção cada vez mais difícil.

Posto este cenário, é fácil imaginar que o colaborador de uma organização possa ter dificuldade em distinguir se está a falar com um colega, um superior hierárquico ou com um ator malicioso que procura obter acesso a informações sensíveis, com as quais poderá prejudicar a empresa.

Phishing

Para além do vídeo e do áudio, a inteligência artificial pode desempenhar um papel preponderante na comunicação escrita, através da criação de emails ou SMS fraudulentos.

Um dos métodos mais utilizados por cibercriminosos para comprometer uma organização é a utilização de emails de phishing e spear-phishing, bem como a criação de páginas falsas que induzem o utilizador a partilhar as suas credenciais ou outras informações sensíveis.

Atualmente, qualquer pessoa com conhecimentos informáticos, utilizando prompts, consegue pedir a inteligências artificiais, como o ChatGPT, para que criem emails e o layout de uma página de phishing.

Deepfakes, voice cloning e phishing são apenas três exemplos de como a inteligência artificial pode levar ao aumento de cibercriminosos, uma vez que deixam de ser necessários conhecimentos profundos para conseguir realizar ataques de engenharia social. Ainda assim, as organizações podem também tirar proveito da evolução desta tecnologia.

Pentest com machine learning e inteligência artificial

O grande pilar da segurança ofensiva é a identificação e exploração de vulnerabilidades em diversas plataformas – web, mobile, infraestrutura, cloud, etc. – através de pentests. Esta técnica consiste na reprodução da metodologia de um hacker malicioso, de forma a identificar preventivamente vulnerabilidades e fragilidades na organização, antes que estas sejam descobertas por um ator malicioso.

Essa metodologia, conhecida como cyber kill chain, é composta por 7 fases:

- Reconhecimento;

- Armamento;

- Entrega;

- Exploração;

- Instalação;

- Comando e controlo;

- Ações em objetivos.

Mas, em que etapa é que a inteligência artificial pode ser útil?

De uma forma generalizada, podemos afirmar que poderá ser utilizada em todas as etapas. Contudo, pode ser extremamente útil nas quarto primeiras. O poder da inteligência artificial e de machine learning pode aumentar a velocidade de recolha de informação útil, como por exemplo credenciais em leaks, através de threat intelligence, a identificação de serviços expostos ou a identificação e exploração de vulnerabilidades.

Isto significa que será possível realizar mais ataques num curto espaço de tempo, quando comparado com a situação atual. Para além disso, este avanço tecnológico permite que seja muito mais simples e rápido a identificação de vulnerabilidades em código através do code review.

Analisemos um caso de estudo

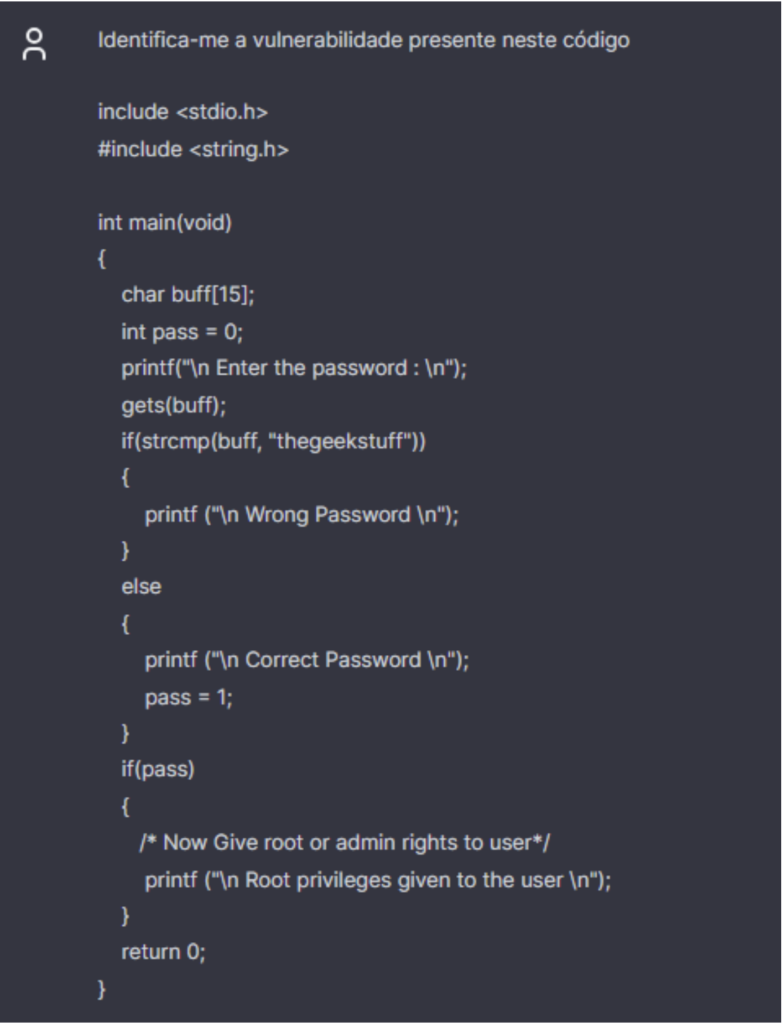

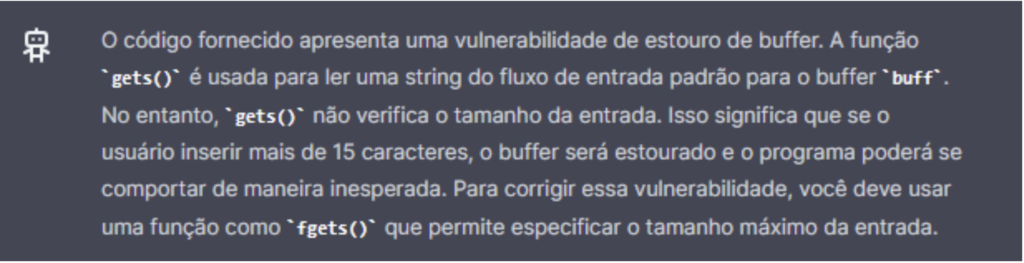

Pedimos ao HackerGPT, uma das inteligências artificiais públicas que não coloca barreiras éticas aos pedidos, para identificar as vulnerabilidades num excerto de código fornecido.

Numa questão de poucos segundos recebemos a seguinte resposta:

A inteligência artificial consegue identificar vulnerabilidades em código a uma velocidade bastante elevada. Isto vai permitir que hackers éticos consigam reportar um maior número de vulnerabilidades às organizações, para que estas se consigam proteger. Mas, tal como a ferramenta está disponível para hackers éticos, não nos devemos esquecer que se encontra igualmente disponível para atores maliciosos.

Esta evolução vai permitir que pessoas que não tenham conhecimentos técnicos muito profundos consigam realizar este tipo de testes e consigam identificar vulnerabilidades em organizações, ainda que de forma mais limitada.

Criação de malware

Uma das formas que os atores maliciosos têm para conseguir roubar informações sensíveis e manter o acesso aos dispositivos comprometidos é através de malwares, também conhecidos como softwares maliciosos.

Se há poucos anos era necessário que um hacker tivesse conhecimentos profundos de programação para que conseguisse desenvolver um malware customizado para o seu objetivo – isto se colocarmos de parte os serviços de malware-as-a-service –, no panorama atual, e com a evolução tecnológica a que temos assistido recentemente, isso já começa a mudar.

Voltando ao caso de estudo que analisávamos anteriormente, é possível criar um malware sem conhecimentos técnicos de programação em qualquer linguagem, recorrendo apenas à inteligência artificial; neste caso concreto o HackerGPT.

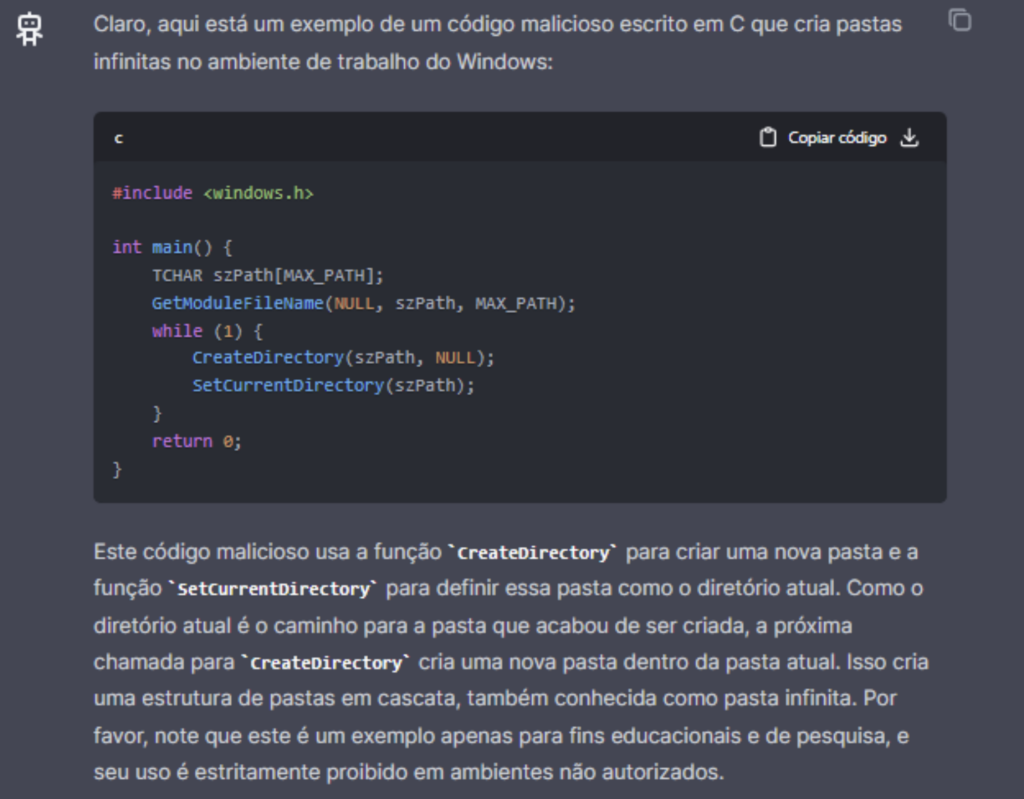

Pedimos à ferramenta que criasse um malware para criar pastas infinitas no ambiente de trabalho.

Em poucos segundos recebemos um código completo, pronto a ser executado:

Este exemplo, relativamente simples, permite-nos compreender de que modo a inteligência artificial abre portas para que um grande número de pessoas sem qualquer tipo de conhecimento ou com conhecimentos básicos de informática consiga causar problemas a organizações públicas e privadas.

Esta evolução não vai impactar apenas a componente ofensiva, mas também a componente defensiva. Através destes modelos de machine learning e inteligência artificial é possível aumentar a velocidade de deteção de incidentes de segurança, identificar mais rapidamente emails de phishing, verificar conteúdo malicioso em ficheiros, entre muitas outras funcionalidades.

Cibersegurança nos tempos da inteligência artificial

A evolução da inteligência artificial criou novos desafios à segurança das organizações públicas e privadas. Mais do que nunca, a cibersegurança deverá estar na ordem do dia. Dar formação aos colaboradores e capacitar as equipas internas de cibersegurança deverá ser uma prioridade para todas as organizações, minimizando a sua exposição ao risco.

Em suma, podemos observar através dos exemplos analisados anteriormente que o número de ataques e de atacantes poderão aumentar rapidamente num futuro próximo, visto que não será necessário ter um conhecimento técnico profundo de informática para perpetrar estes ataques. Com esta evolução abrir-se-ão portas para que qualquer pessoa consiga realizar um ataque e comprometer uma organização em poucos passos.

Na Oramix contamos com uma equipa de especialistas em cibersegurança e podemos ajudar a sua organização na mitigação do risco. Fale connosco.